1.勒索病毒情况概述

据国家网络与信息安全信息通报中心监测发现,2019年3月11日起,境外某黑客组织对我国有关政府部门开展勒索病毒邮件攻击。邮件主题为“你必须在3月11日下午3点向警察局报到!”,发件人名为“Min,Gap Ryong”,邮件附件名为“03-11-19.rar”。经分析研判,该勒索病毒版本号为GANDCRAB V5.2,是2019年2月最新升级的勒索病毒版本,运行后将对用户主机硬盘数据全盘加密,该版病毒代码内部使用的部分API函数字符串被加密,可对抗静态分析和杀软扫描。

2.病毒攻击原理

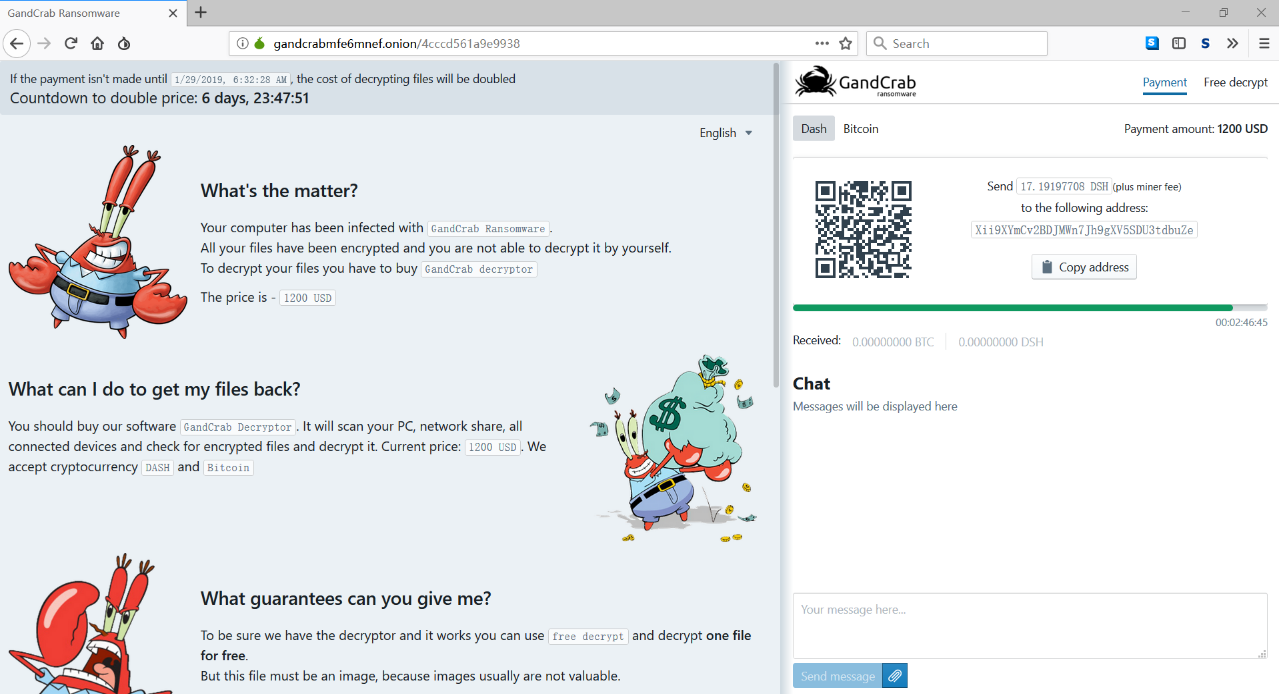

最新变种勒索病毒GandCrabV5.2版本整体执行的功能没有太大变化。只是病毒代码内部使用的部分API函数字符串被加密,主要是为了对抗静态分析和杀软扫描。病毒仍然使用Salsa20加密文件,RSA算法加密Salsa20密钥,没有攻击者的RSA私钥无法解密文件,使用生成的随机后缀对加密后的文件进行命名,并让受害用户访问网址“https://www.torproject.org/”下载Tor浏览器,随后通过Tor浏览器登录攻击者的数字货币支付窗口“http://gandcrabmfe6mnef.onion/1812a265c3857fa”,要求受害用户缴纳赎金。目前,我国部分政府部门邮箱已遭到攻击。

攻击者的数字货币支付窗口:

3.影响范围

此次病毒涉及范围很广,企业、事业单位、医院、学校等,在国内有爆发趋势,我国部分政府部门邮箱已遭到攻击。

4.GandCrab v5.2病毒防范

针对GandCrab勒索病毒家族的技术特点以及结合以往的病毒传播方式,我们给出以下安全建议:

1) 提高安全意识,保持良好的上网习惯,做好重要数据的离线备份。

2) 不要打开陌生人或来历不明的邮件,防止通过邮件附件的病毒;

3) 在Windows中禁用U盘的“自动运行”功能。

4) 打齐操作系统安全补丁,及时升级Web、数据库等服务程序,防止病毒利用漏洞传播。

5) 尽量不要点击office宏运行提示,避免来自office组件的病毒感染;

6) 关闭服务器及终端上不使用的危险端口,如135、139、445等。

7) 避免使用弱口令,采用复杂密码,设置登录失败次数限制,防止暴力破解攻击。

8) 及时安装主流杀毒软件,升级最新的防病毒等安全特征库,对相关系统进行全面扫描查杀;

9) 需要的软件从正规(官网)途径下载,不要双击打开.js、.vbs等后缀名文件;

10) 对已感染主机或服务器采取断网措施,防止病毒扩散蔓延;

11) 找可靠的恢复数据公司解密。

5.参考链接

1) http://it.rising.com.cn/fanglesuo/19523.html

2)https://www.anquanke.com/post/id/173231#h2-5

3)http://www.nic.bjchyedu.cn/xxaq/aqtg/201903/t20190313_35161.html