1、基本情况

Linux 5.0.8之前版本中的内核驱动存在竞争条件漏洞,CVE编号:CVE-2019-11815。攻击者可以利用Linux kernel的net/rds/tcp.c中的“rds_tcp_kill_sock TCP/IP”实现来触发DoS状态,并在有漏洞的Linux机器上远程执行代码。

2、攻击原理

未授权的用户可以在没有与用户交互的情况下利用该漏洞。攻击者可借助发送至易受攻击的 Linux 机器的特殊构造的 TCP 数据包发动攻击,从而触发释放后使用错误并导致攻击者在目标系统上执行任意代码。

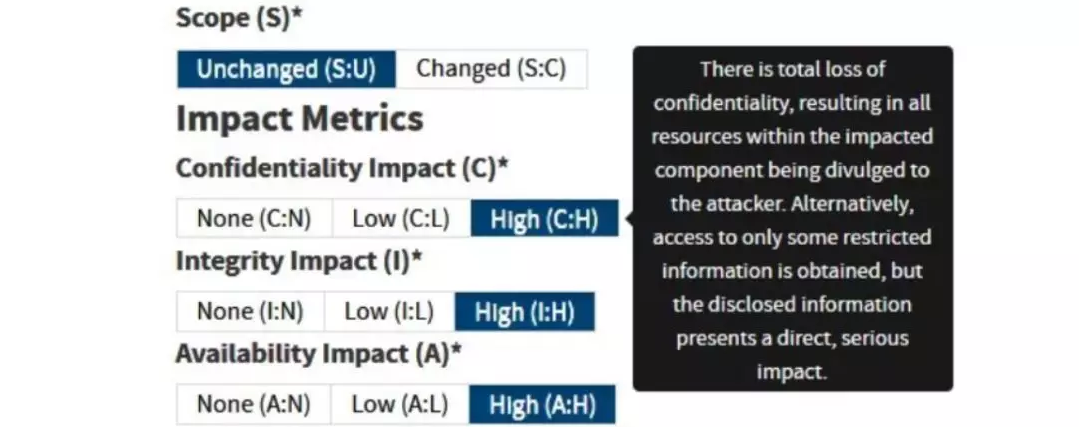

从 CVSS 3.0 的影响矩阵来看,CVE-2019-11815 缺陷具有高机密性、完整性和可用性影响,导致准攻击者能够获取对所有资源的访问权限、修改任意文件并在利用该漏洞后否认对资源的访问权限。

CWE 软件安全弱点数据库中给出的详细说明指出,释放后使用缺陷是由内存已释放后试图引用内存引起的,导致软件“崩溃、使用异常值或执行代码”。

Linux 内核开发人员已发布该漏洞补丁,并在4月份发布的 Linux 内核 5.0.8 版本中修复该缺陷。

3、影响范围

受影响的版本:Linux 内核 5.0.8 版本

4、处置建议

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://cdn.kernel.org/pub/linux/kernel/v5.x/ChangeLog-5.0.8

5、参考链接

1) https://www.securityfocus.com/bid/108283

2) https://nvd.nist.gov/vuln/detail/CVE-2019-11815

3) https://cdn.kernel.org/pub/linux/kernel/v5.x/ChangeLog-5.0.8