1、基本情况

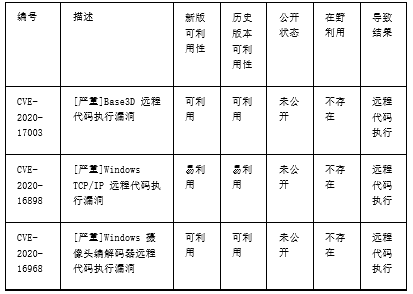

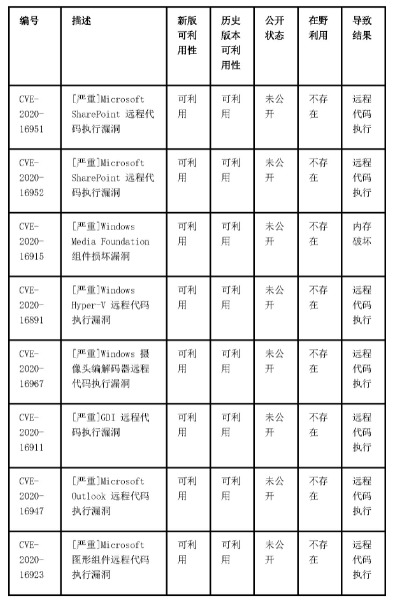

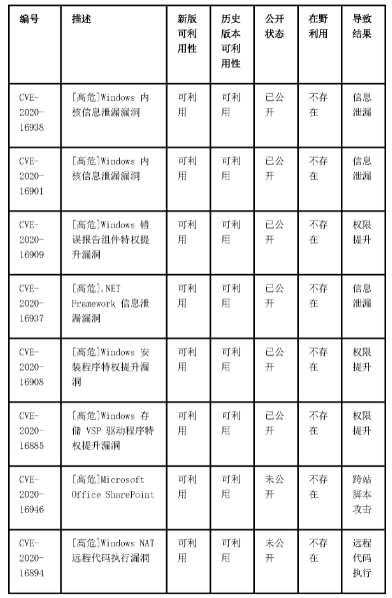

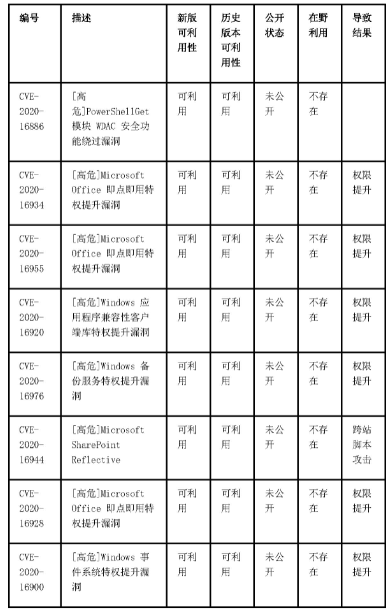

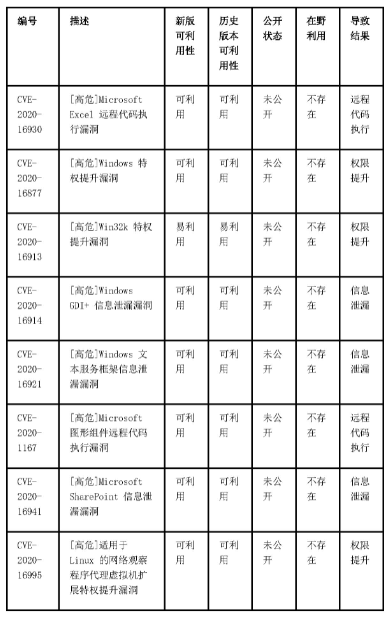

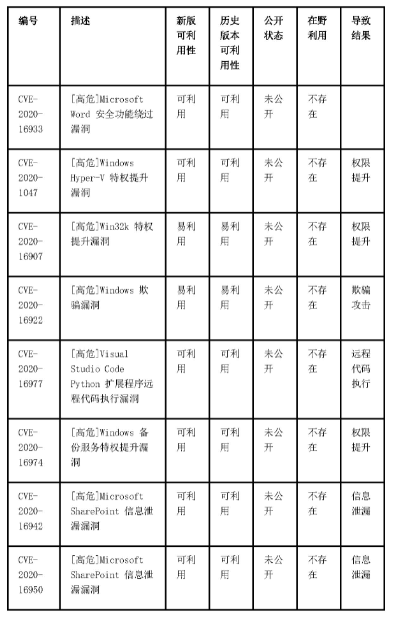

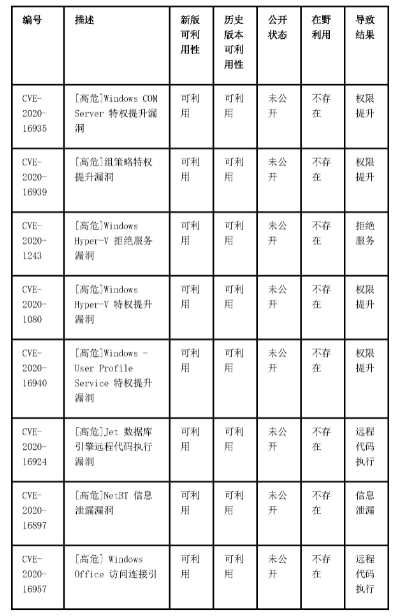

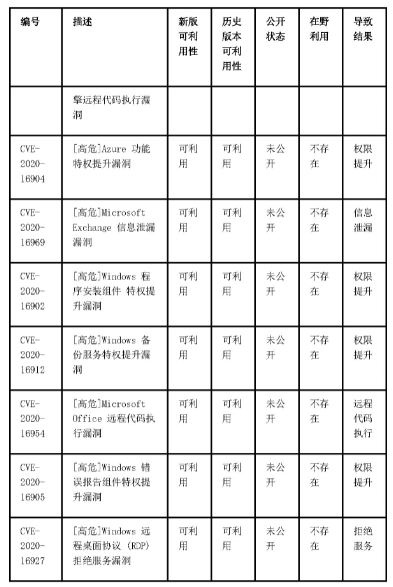

近日,监测发现微软官方发布了10月份的风险通告,事件等级:严重。此次安全更新发布了 87 个漏洞的补丁,主要涵盖了 Windows操作系统、IE/Edge浏览器、Office 组件及Web Apps、Exchange服务器、.Net 框架、Azure DevOps、Windows 编码解码器 。其中包括 11 个严重漏洞, 75 个高危漏洞。

对此,建议广大用户及时将 Windows各项组件升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

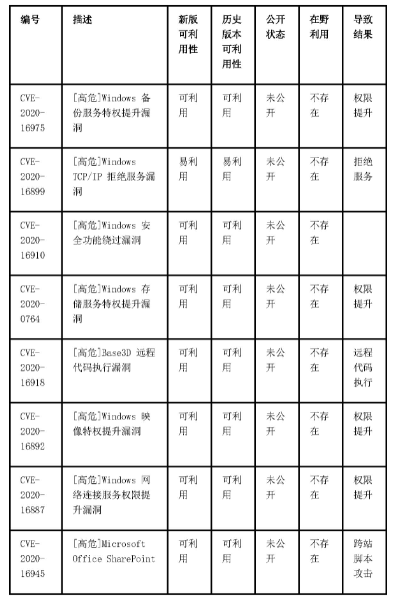

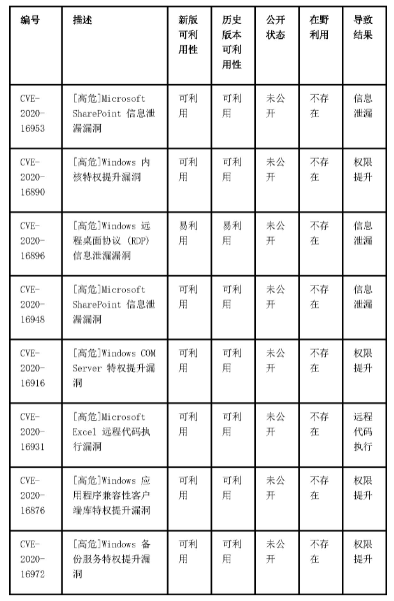

2、漏洞详情

1)CVE-2020-16898: Windows TCP/IP 远程代码执行漏洞

Windows TCP/IP 堆栈不当处理 ICMPv6 Router Advertisement 数据包时,存在一处远程执行代码漏洞。

远程攻击者通过构造特制的数据包并发送到受影响的主机,成功利用此漏洞的攻击者可在目标主机上执行任意代码,并控制该主机。

2)CVE-2020-16947: Microsoft Outlook 远程代码执行漏洞

Microsoft Outlook 软件无法正确处理内存中的对象时,存在一处远程代码执行漏洞。

远程攻击者通过构造特制的邮件内容发送到使用Outlook 的用户,成功利用此漏洞的攻击者可在目标主机上执行任意代码,并控制该主机。

3)CVE-2020-16891: Windows Hyper-V 远程执行代码漏洞

Windows Hyper-V 无法正确验证虚拟操作系统上经身份验证的用户的输入时,存在一处远程执行代码漏洞。

远程攻击者通过构造特制的二进制程序,并诱使用户在 Hyper-V 虚拟系统中打开,成功利用此漏洞的攻击者可在绕过Hyper-V在Windows主系统上执行任意代码,并控制该主机。

4)CVE-2020-16909: Windows 错误报告组件特权提升漏洞

Windows 错误报告 (WER)组件在处理和执行文件时,存在一处特权提升漏洞。

远程攻击者通过构造特制的二进制程序,并诱使用户打开,成功利用此漏洞的攻击者可获得更高的用户权限,并控制该主机。

3、影响版本

4、处置建议

通用修复建议:

1)应及时进行Microsoft Windows版本更新并且保持Windows自动更新开启。

Windows server / Windows 检测并开启 Windows自动更新流程如下

点击开始菜单,在弹出的菜单中选择“控制面板”进行下一步。

点击控制面板页面中的“系统和安全”,进入设置。

在弹出的新的界面中选择“windows update”中的“启用或禁用自动更新”。

然后进入设置窗口,展开下拉菜单项,选择其中的 自动安装更新(推荐)。

2)通过如下链接自行寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装:

https://portal.msrc.microsoft.com/en-us/security-guidance/releasenotedetail/2020-Oct

5、参考链接

1)https://portal.msrc.microsoft.com/en-us/security-guidance/releasenotedetail/2020-Oct

2)https://www.thezdi.com/blog/2020/10/13/the-october-2020-security-update-review